三大反检测技术已被破解,谷歌可以立即检测到它们

你还因为反检测浏览器是万能的?谷歌检测不出来?醒醒把,早露馅了,丢弃你的反检测浏览器

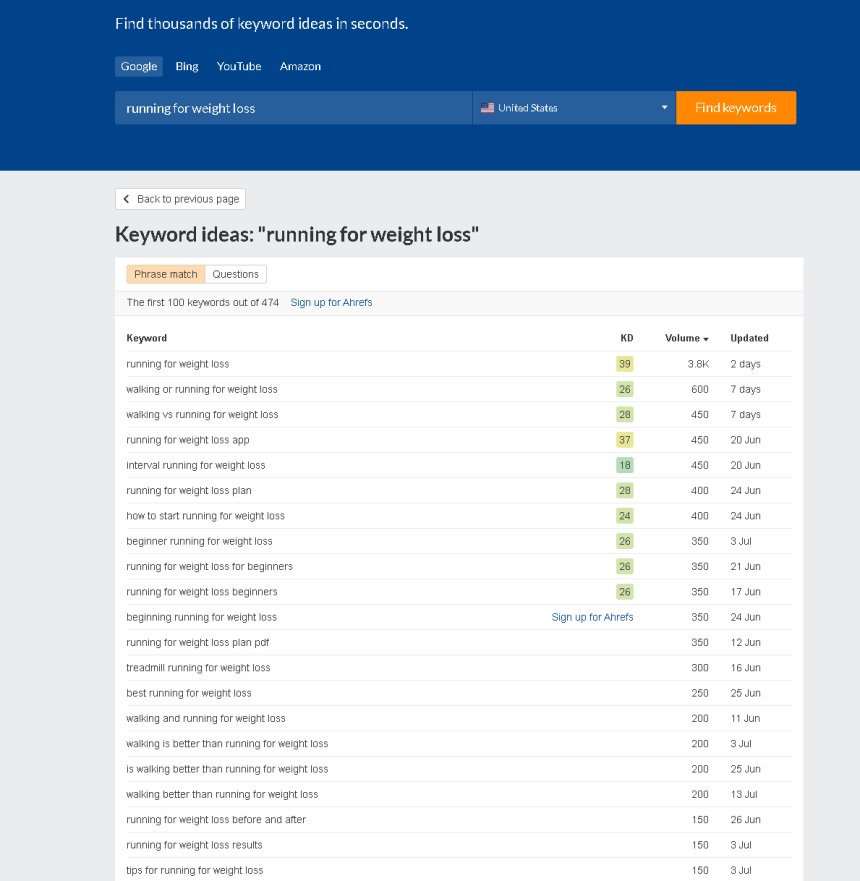

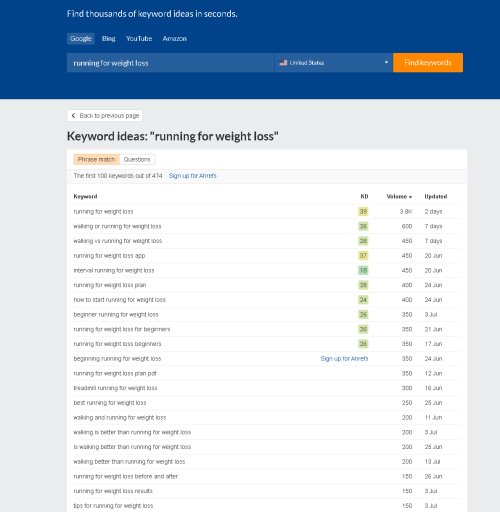

如果您正在运行反检测浏览器并模拟 Chrome:

立即停止一切操作。您的 Google 帐户和 Google 服务都面临极高的风险。

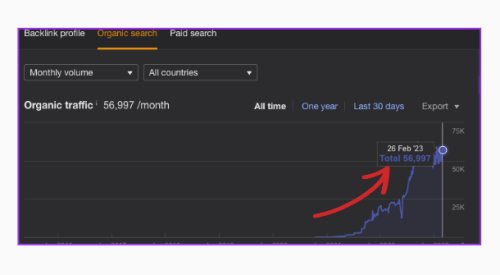

测试了 MultiLogin (Mimic)、Kameleon 和 LinkenSphere。它们在第一次网络请求时就会立即被标记,请注意,我指的不是缓存的启动页面,而是您在地址栏输入 Google.com 之后的页面。但真正令人不寒而栗的是:

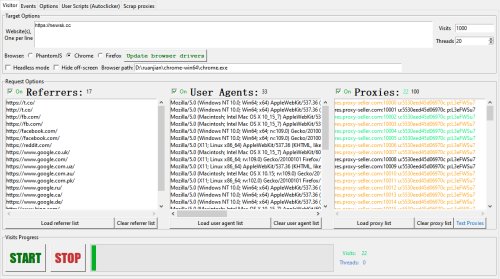

如果您正在使用任何登录 Gmail、YouTube 或使用“使用 Google 登录”的机器人、脚本或自动化程序,请立即停止。

这些帐户不仅仅是被标记,它们已经岌岌可危。

以下是这三个浏览器的运行情况:

Kameleon

多设备登录:

林肯法球

这无关代理或用户行为。这是谷歌在 TLS 握手层面发起的浏览器首杀。

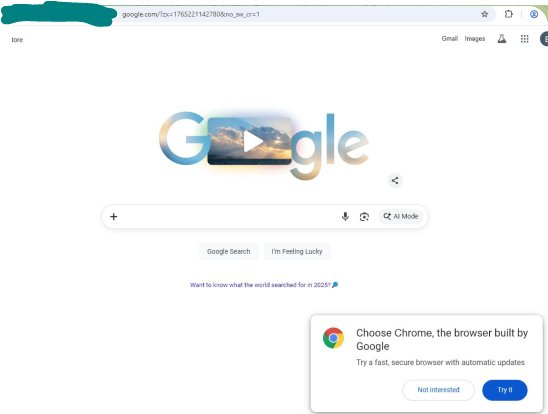

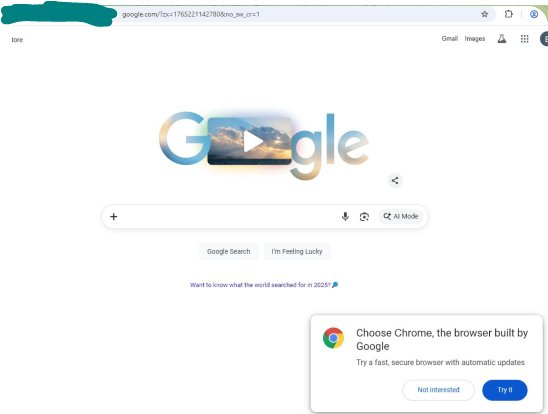

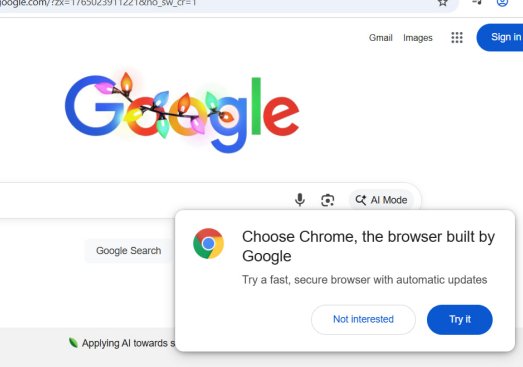

如果你的 Chromium 分支没有返回谷歌签名的精确响应,就会弹出窗口。

但更糟糕的是,

其中一个窗口甚至不知何故渗透到了我本地的纯净浏览器实例中。

想想看,这可不是闹着玩的。检测手段并非仅仅停留在反检测配置文件中,而是以某种方式泄露或传播,污染了我干净的本地 Chrome 会话。这表明谷歌可能使用了指纹识别或遥测技术来连接不同的配置文件,甚至可能是不同的机器。

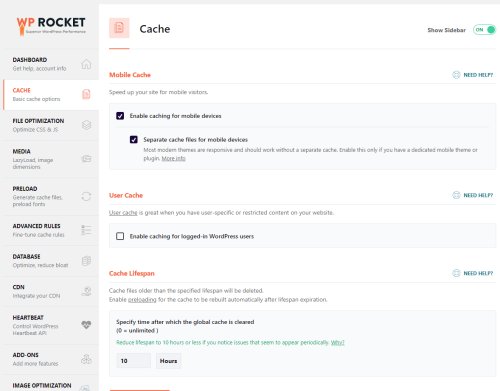

谷歌不会实时封禁,因为那样成本太高,而且会拖慢他们的主要服务。他们很有耐心。他们会让你积累历史记录、花费预算、拓展渠道,然后在一次精心策划的打击中彻底摧毁你的所有资产,通常是在临近付款的时候。

以下是可能发生的情况:

浏览器核心检测:可能是专有标头,或者更糟糕的情况。

账户追踪:一旦某个指纹关联的账户与谷歌接触,所有关联的账户(包括 Gmail、YouTube、谷歌广告、云服务等)都会被列入最终封禁名单。

使用被标记的 IP 或浏览器进行脚本登录是最终的证据。你不是真人。

有时,除非你手动访问他们的主页,否则不会弹出提示;访问之后,提示就会消失,并且不会再次出现。还要注意 URL,它会添加 GET 参数,其中一个是未来的时间戳,另一个则不知道是什么。

如果你在一个全新的、使用干净 IP 的账户上看到这个弹出窗口,说明你的反作弊系统已经失效。轮换代理或创建新账户都无济于事,任何使用验证码(包括谷歌验证码)的页面都会检测到。

现在还有什么方法有效吗?

像 VectorT13 这样的工具是唯一不会出现这种情况的。如果你进行多账户操作的网站不使用谷歌服务,或者只是使用验证码来返回分数,那么你可能就没事。

那种购买反检测订阅就以为万事大吉的时代已经过去了。谷歌已经彻底击败了你。

如果你还在使用与谷歌关联的账户进行自动化操作,你的账户规模根本无法扩展……你很可能是在制造一个账户坟场。

分享

你的反应是什么?

喜欢

0

喜欢

0

不喜欢

0

不喜欢

0

爱

0

爱

0

有趣的

0

有趣的

0

生气的

0

生气的

0

伤心

0

伤心

0

哇

0

哇

0